علم التعمية

التعمية (cryptography) هي ممارسة ودراسة إخفاء البيانات؛ تتقاطع في علم التعمية المعاصر كل من الهندسة والرياضيات وعلم الحاسوب. يحظى هذا العلم اليوم بمكانة مرموقة بين العلوم، إذ تنوعت تطبيقاته العملية لتشمل مجالات متعددة نذكر منها: المجالات الدبلوماسية والعسكرية، والأمنية، والتجارية، والاقتصادية، والإعلامية، والمصرفية والمعلوماتية، ومن تلك التطبيقات: التجارة الإلكترونية وكلمات سر الحاسوب، وبطاقات إي تي إم.

لقد ارتبطت التعمية حتى ما قبل العصر الحديث بالتشفير، أي بوسائل تحويل البيانات (مثل الكتابة) من شكلها الطبيعي المفهوم لأي شخص إلى شكل غير مفهوم بحيث يتعذّر على من لا يملك معرفة سرية محددة معرفة فحواها. لكن التعمية فيما بعد الحرب العالمية الأولى، وبعد انتشار الحواسيب، بدأت تتعقد وبدأت تطبيقاتها بالتنوع.

وقد ترافق تطور التقانات ذات الصلة بعلم التعمية بتطور على صعيد القضايا القانونية، التي ما زال العديد منها غير محلول.

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

تعريف

التعمية cryptology واستخراج المُعَمَّى cryptanalysis، أو ما يعرف بالشيفرة cipher وكسر الشيفرة decipher، علم يختص بالاتصالات السرية، ويعنى بمسألتين متعارضتين أولاهما: أمن التراسل بتحويل نص واضح plaintext إلى آخر معمّى cryptogram (غير واضح) بطريقة محددة لا يعرفها إلا من هو مخول بفك التعمية decrypt وفهم النص، وذلك لمنع أي مُسْتَرِق (متطفل) eavesdropper من الاطلاع على فحواه. وثانيتهما: اعتراض المراسلات واستخراج المعلومة المعماة من مُسْتَرِق لا يملك مفتاحها وتحويلها إلى نص مفهوم. وهذا السجال بين المُعَمَّى والمُستخرج قائم منذ مهد الحضارة، وتنبع أهميته من كونه أفضل مصدر للمعلومات الاستخباراتية السرية. ويسعى المعنيون بهذا العلم إلى ابتداع أفضل طريقة للتعمية تستعصي على المسترق، في حين يعمل المسترق على إيجاد أفضل الوسائل لاعتراض الرسائل وحل تعميتها وفك رموزها المعقدة.

تاريخ

- مقالة مفصلة: تاريخ التعمية

استخدم التشفير منذ أقدم العصور في المراسلات الحربية بين و كذلك في الدبلوماسية و التجسس في شكليهما المبكرين. يعتبر العلماء المسلمون و العرب أول من اكتشف طرق استخراج المعمَّى وكتبها وتدوينها[1][2]. تقدمهم في علم الرياضيات أعطاهم الأدوات المساعدة الأزمة لتقدم علم التعمية، من اشهرهم يعقوب بن إسحاق الكندي صاحب كتاب علم استخراج المعمَّى و ابن وَحشِيَّة النبطي صاحب كتاب شوق المستهام في معرفة رموز الأقلام ، المؤلف الذي كشف اللثام عن رموز الهيروغليفية قبل عشرة قرون من كشف شامبليون لها.[3]

من أمثلة استخدام التعمية قديما هو ما ينسب إلى يوليوس قيصر من استعمال ما صار يعرف الآن بخوارزمية ROT13 لتعمية الرسائل المكتوبة باللاتينية التي يتبادلها مع قواده العسكريين، و هو أسلوب تعمية يُستبدل فيه كل حرف بالحرف الذي يليه بثلاثة عشر موقعا في ترتيب الأبجدية اللاتينية، مع افتراض أن آخر حرف في الأبجدية يسبق الأول في حلقة متصلة.

فروع علم التعمية

يعتمد علم التعمية على مجالات علمية متعددة، أهمها الرياضيات مثل علم الأرقام وعلم الإحصاء والاحتمالات والجبر ونظرية التعقيد ومعالجة الإشارة وغيرها، وتليها العلوم اللسانية من الصوتيات والصرف والنحو والدلالة واللسانيات الحاسوبية، وكذلك علوم الإدارة والإلكترونيات والمعلوماتية وميكانيك الكم.

ويتفرع عن هذا العلم التعمية نفسها أو التشفير cryptography (enciphrement) ، والترميز code، وعلوم استخراج المعمى، وكذلك «التعمية بالإخفاء» concealment cipher أو ما يسمى الرسائل الخفية steganography. أي تضمين الرسالة الواضحة في سياق رسالة أخرى لا صلة لها بالموضوع بطرق مختلفة، كأن تكون قصة أو موضوعاً علمياً أو صحيفة أو صورة أو رسماً. أو إخفاء الرسالة عن أعين الرقيب والمتطفل باستعمال الأحبار السرية secret ink، أو تصغيرها إلى «نقط مكروية» microdots (في الصورة أو في النص)، أو دسها في كعب الحذاء أو قرط الأذن أو شق جدار، وكذلك الكتابة المنمنمة تحت طابع البريد. وهناك التعمية البديعية كالتورية والرمز والألغاز والملاحن وغيرها، واستعملها العرب كثيراً، وهي ليست علماً أساسه الرياضيات واللسانيات، بل تعتمد على الفطنة والذكاء.

مصطلح التعمية

استعمل العرب هذا المصطلح كناية عن عملية تحويل نص واضح إلى نص غير مفهوم باستعمال طريقة محددة، يستطيع من يفهمها ان يعود ويفهم النص. غير ان في الوقت الحالي كثر استعمال مصطلح التشفير.

التعمية المعاصرة

يمكن تقسيم علم التعمية المعاصر إلى عدة مواضيع، انظر مواضيع في علم التعمية لمزيد من المعلومات.

تعمية المفتاح المتناظر

هو أسلوب التعمية الذي تستخدم فيه مفاتيح تعمية متطابقة أو متشابهة إلى حد بعيد.

إن مفتاح التشفير يشابه مفتاح فك التشفير، حيث يمكن الانتقال بين المفتاحين بواسطة تحويل بسيط، يعتمد على الاحتفاظ بسر مشترك بين الأطراف المعنية.

تعمية المفتاح المعلن

في أسلوب التعمية هذا تستخدم مفاتيح تعمية غير متناظرة بدلاً من المفاتيح المتناظرة في أسلوب تعمية المفتاح المتناظر، حيث لا توجد حاجة إلى تبادل ابتدائي آمن للمفاتيح السرية بين المرسل والمستقبل. وبدلاً من ذلك يولد زوج من المفاتيح المترابطة رياضياً: مفتاح خاص سري، وآخر معلن عام. يمكن ضمان وثوقية رسالة ما من خلال إنشاء توقيع رقمي باستخدام المفتاح الخاص، والذي يمكن التأكد من صحته عبر المفتاح المعلن. كما يمكن حماية سرية وسلامة الرسالة من خلال تشفير المفتاح المعلن حيث لا يمكن فك تشفيره إلا من خلال المفتاح الخاص.

تحليل تعموي

هو دراسة مناهج استنباط المعلومات المشفرة دون وجود إمكانية وصول إلى المعلومات السرية التي غالباً ما يتطلب الوصول إليها لتحقيق الاستنباط. يتضمن هذا النشاط معرفة أسلوب التعمية والمفتاح السري.

أهمية علم التعمية واستخراج المُعَمَّى

تحتل علوم التعمية وتطبيقاتها مكانة مهمة في مختلف المجالات، فهي معروفة في المجالات العسكرية والأمنية والاقتصادية، وتدل بعض الإحصاءات لعام 1998 أن التداول المالي السنوي للصناعة وخدمات التعمية هو نحو عشرة مليارات دولار، وبمعدل نمو سنوي كبير، ويتجاوز عدد الشركات العاملة في هذه المجالات في العالم الألف شركة.

يحظى علم التعمية واستخراج المُعَمَّى بمكانة مرموقة بين العلوم، واكتسب أهمية بالغة في العالم الغربي منذ مطلع القرن العشرين، إذ تبين إبان الحربين العالميتين، خاصة الحرب العالمية الثانية، أن كثيراً من الوقائع اتخذت صوراً ظاهرة أخفت وراءها حقائق مذهلة، ومضت عشرات السنين قبل أن يكشف اللثام عن سرها، من ذلك مثلاً معارك الصحراء في شمالي إفريقيا، إذ ظهر بعد مضي ثلاثين عاماً أنها كانت معركة في التعمية واستخراج المُعَمَّى، وأهم بكثير مما جرى على أرض الصحراء من وقائع وعمليات حربية.

ولم يبق هذا العلم وقفاً على العمليات الحربية والمؤسسات العسكرية، وإنما تعداها إلى المؤسسات الحكومية والاقتصادية، وشهد العقدان الأخيران من القرن العشرين تحولاً كبيراً ليس فقط في دائرة المهتمين بهذا العلم بل في دائرة المستثمرين والمستفيدين منه، ودخل مجال اهتمام الجهات غير الحكومية من مؤسسات وأفراد.

إستعمالات حديثة

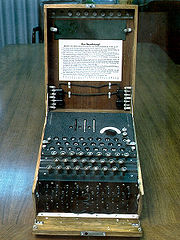

في العصر الحديث فإن آلة إنجما التي استخدمها الجيش الألماني في الحرب العالمية الثانية يعد أبرز مثال على استخدام التعمية لتحقيق تفوق على العدو في مجال الاتصالات، و كانت الأبجاث التي جرت بشكل منفصل في كل من المؤسستين العسكريتين الأمريكية و البريطانية في سبعينيات القرن العشرين فتحا جديدا فيما صار يعرف الآن بتقنيات التعمية القوية المعتمدة على الحوسبة، و ارتبطت التعمية بعلوم الجبر و نظرية الأعداد و نظرية التعقيد و نظرية المعلوميات.

توسع نطاق تطبيقات التعمية كثيرا في العصر الحديث بعد تطور الاتصالات و حدوث ثورة الاتصالات بما تتطلبه أحيانا من استيثاق و حاجة إلى ضمان عدم التنصت و منع التجسس و القرصنة الإلكترونيين و تأمين سبل التجارة الإلكترونية.

تعد تقنيات التوقيع الرقمي و التصويت الالكتروني و النقد الرقمي تطبيقات عملية معتمدة على التعمية.

طرائق التعمية الرئيسية

تُصنف التعمية في منظومتين: التشفير والترميز، والفارق الرئيسي بينهما هو طول المقطع المعتمد من النص الواضح عند تحويله إلى نص معمّى. فالتشفير يتناول كل حرف من حروف النص الواضح أو مجموعة حروف لا تزيد على ثلاثة، في حين تتناول منظومة الترميز كلمة أو عبارة أو جملة بكاملها وفق لائحة متفق عليها.

تقسم طرائق التعمية التقليدية، (التي لم يضف إليها جديد منذ نشأتها على يد الكندي حتى أواسط القرن العشرين)، إلى ثلاثة أنواع، ذكرها الكندي في كتابه «رسالة في استخراج الأعداد المضمرة»، وهي رسالة مذهلة في معلوماتها وأول مرجع معروف في علم التعمية واستخراج المعمى. وهي: التعمية بالقلب أو بتبديل مواقع الحروف transposition، والتعمية بالإبدال أو الإعاضة substitution، والتعمية بإضافة حروف «أغفال» nulls أو حذف حروف. والطريقتان الأوليتان أساسيتان، ولكل منهما قاعدة عامة ومفتاح:

أ ـ التعمية بالقلب: تكون بتغيير مواقع حروف النص الواضح وفق ترتيب معين من دون أن يفقد الحرف فحواه، ويمكن أن يمثل عليها بقلب حروف كل كلمة في النص أو إزاحة حروفها أو خلطها.

ب ـ التعمية بالإبدال أو الإعاضة: فيها يبدل بكل حرف من النص حرف أو رمز وفق قاعدة محددة من دون تغيير في موقعه، أو يستبدل بالحرف الحرف الذي يليه أو يسبقه على ترتيب حروف الهجاء أو الأبجدية أو باستعمال حساب الجُمل أو باستعمال «سجل المرة الواحدة».

ومن أهم طرائق التعمية بالإبدال ما يكون بجمع حروف الرسالة، بعد ترميزها وفق نظام رقمي معين، جمعاً دائرياً مع حروف مفتاح متفق عليه. فمثلاً إذا رمَّزنا حروف اللغة العربية بالأرقام العشرية من /1/ إلى /28/ حسب الترتيب الأبجدي، وكان المفتاح المتفق عليه هو: «كليلة ودمنة» = B، تكون عملية التعمية بهذه الطريقة وفق ما هو مبين في الشكل1. أمّا المُسْتَرِق فسيحاول استخراج التعمية عن طريق اكتشاف المفتاح المستعمل، وهذا ممكن إذا كانت الرسالة أطول من المفتاح بعدة مرات، وهي أسهل إذا كان المفتاح جملة مفيدة.

واقترح گيلبرت فيرنام في عام 1917 استعمال مفتاح عشوائي غير ذي معنى، طوله يساوي طول النص الواضح، و ثبت رياضيَّا أن هذه الطريقة غير قابلة للاستخراج. وبهذا تكون منظومة التعمية هذه هي الوحيدة الآمنة شريطة عدم استعمال المفتاح نفسه أكثر من مرة واحدة، وعدم حصول المُسْتَرِق على المفتاح بوسائل أخرى. وفي هذه الحالة تكون المفاتيح في سِجل، تحوي كل صفحة منه مفتاحاً، وتستعمل الصفحة مرة واحدة تتلف بعدها، ومن هنا أتت تسمية الطريقة.

أمّا سيئة نظام «سِجل المرة الواحدة» فهي ضرورة توزيع سِجل المفاتيح بين المتراسلين مسبقاً، وهي عملية صعبة ومكلفة وغير آمنة، لأنه يجب إرسال السِجل إلى كل المستقبلين قبل التراسل، وأن تحفظ لدى المُسْتَقْبِل طوال مدة التراسل.

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

استخراج المُعَمَّى

إن استخراج المُعَمَّى أو كسر الترميز cryptanalysis or code breaking أكثر تعقيداً من علم التعمية، وهو علم قائم بذاته يستعمل الباحث فيه وسائل رياضية ولسانية وإلكترونية تمكنه من الوصول إلى معرفة النص المُعَمَّى من دون أن يملك المفتاح أو السجل. و يمكن نظرياً استخراج جميع النصوص المُعمّاة، إذا توافرت الوسائل والوقت للمستخرج، فإن لم يتوافر له مثل ذلك يمكن أن تُعدَّ تلك النصوص غير قابلة للاستخراج عملياً. وسبقت الإشارة إلى أن هناك طرقاً غير قابلة للاستخراج.

يذكر الكندي أن طرق استخراج المعمى تعتمد على ثلاثة مبادئ: أولها إحصاء تواتر الحروف أو الأشكال أو الرموز في النص المعمى بالإعاضة، ومقارنته مع إحصاء تواتر الحروف في اللغة التي كتب بها النص كالعربية مثلاً. وهذا المبدأ غير قابل للتطبيق إلا أن يكون النص طويلاً إلى حد يسمح بتطبيق القانون الإحصائي على عدد الحروف (قانون الأعداد الكبيرة في الإحصاء). والمبدأ الثاني هو إحصاء اقتران الحروف وتنافرها في اللغة، كتواتر اقتران الألف واللام في «ال» التعريف في العربية، وثمة حروف لا تقترن تقديما،ً وأخرى لا تقترن تأخيراً، أي لا تأتي قبل بعضها البعض أو بعد بعضها البعض. ويقدم الكندي في رسالته دراسة وافية ومدهشة عن هذا الاقتران وعن الكلمات الثنائية والثلاثية الأكثر تواتراً في اللغة العربية مثل «من، عن، أن، في..» و«إلى، على، بلا،...».

أما المبدأ الثالث فهو «الكلمة المحتملة» probable word، أي ما يستعمل في الرسائل أو النصوص من عبارات الاستهلال والألقاب وما إليها. وهذه المبادئ الثلاث، ما تزال صحيحة ومستعملة في استخراج المعمى حتى يومنا هذا.

انظر أيضا

- تشفير

- كتب في علم التعمية

- علامة مائية

- Watermark detection

- تصنيف:علماء التعمية

- موسوعة علم التعمية والأمن

- قائمة علماء التعمية

- قائمة أهم المنشورات في علوم الحاسوب#علم التعمية

- موضوعات في علم التعيمة

- Cipher System Identification

- مشكلات غير محلولة في علم الحاسوب

- CrypTool Most widespread e-learning program about cryptography and cryptanalysis, open source

- List of multiple discoveries (see "RSA")

- Flexiprovider open source Java Cryptographic Provider

- Strong secrecy, a term used in cryptography

المصادر

- ^ كتاب THE CODEBREAKERS ل David Kahn صفحة 93

- ^ كتاب Kahn on Codes ل صفحة 41 David Kahn

- ^ علم التعمية و استخراج المعمى عند العرب

قراءات اضافية

- Richard J. Aldrich, GCHQ: The Uncensored Story of Britain's Most Secret Intelligence Agency, HarperCollins, July 2010.

- Becket, B (1988). Introduction to Cryptology. Blackwell Scientific Publications. ISBN 0-632-01836-4. OCLC 16832704. Excellent coverage of many classical ciphers and cryptography concepts and of the "modern" DES and RSA systems.

- Cryptography and Mathematics by Bernhard Esslinger, 200 pages, part of the free open-source package CrypTool, PDF download.

- In Code: A Mathematical Journey by Sarah Flannery (with David Flannery). Popular account of Sarah's award-winning project on public-key cryptography, co-written with her father.

- James Gannon, Stealing Secrets, Telling Lies: How Spies and Codebreakers Helped Shape the Twentieth Century, Washington, D.C., Brassey's, 2001, ISBN 1-57488-367-4.

- Oded Goldreich, Foundations of Cryptography, in two volumes, Cambridge University Press, 2001 and 2004.

- Introduction to Modern Cryptography by Jonathan Katz and Yehuda Lindell.

- Alvin's Secret Code by Clifford B. Hicks (children's novel that introduces some basic cryptography and cryptanalysis).

- Ibrahim A. Al-Kadi, "The Origins of Cryptology: the Arab Contributions," Cryptologia, vol. 16, no. 2 (April 1992), pp. 97–126.

- Handbook of Applied Cryptography by A. J. Menezes, P. C. van Oorschot, and S. A. Vanstone CRC Press, (PDF download available), somewhat more mathematical than Schneier's Applied Cryptography.

- Christof Paar, Jan Pelzl, Understanding Cryptography, A Textbook for Students and Practitioners. Springer, 2009. (Slides and other information available on the web site.) Very accessible introduction to practical cryptography for non-mathematicians.

- Introduction to Modern Cryptography by Phillip Rogaway and Mihir Bellare, a mathematical introduction to theoretical cryptography including reduction-based security proofs. PDF download.

- Cryptonomicon by Neal Stephenson (novel, WW2 Enigma cryptanalysis figures into the story, though not always realistically).

- Johann-Christoph Woltag, 'Coded Communications (Encryption)' in Rüdiger Wolfrum (ed) Max Planck Encyclopedia of Public International Law (Oxford University Press 2009). *"Max Planck Encyclopedia of Public International Law"., giving an overview of international law issues regarding cryptography.

وصلات خارجية

- "DNA computing and cryptology: the future for Basel in Switzerland?".

- Crypto Glossary and Dictionary of Technical Cryptography

- Attack/Prevention Resource for Cryptography Whitepapers, Tools, Videos, and Podcasts.

- Cryptography: The Ancient Art of Secret Messages by Monica Pawlan - February 1998

- Handbook of Applied Cryptography by A. J. Menezes, P. C. van Oorschot, and S. A. Vanstone (PDF download available), somewhat more mathematical than Schneier's book.

- NSA's CryptoKids.

- Overview and Applications of Cryptology by the CrypTool Team; PDF; 3.8 MB—July 2008

- RSA Laboratories' frequently asked questions about today's cryptography

- sci.crypt mini-FAQ

- Slides of a two-semester course Introduction to Cryptography by Prof. Christof Paar, University of Bochum (slides are in English, site contains also videos in German)

- Early Cryptology, Cryptographic Shakespeare

- GCHQ: Britain's Most Secret Intelligence Agency

- Cryptix, complete cryptography solution for Mac OS X.